फ़िशिंग अटैक एक तरह का साइबर अटैक है जो आपको धोखा देकर आपकी पर्सनल और जरुरी जानकारी, जैसे पासवर्ड, बैंक डिटेल, क्रेडिट कार्ड नंबर, आधार कार्ड नंबर, लॉगिन क्रेडेंशियल इत्यादि छीनने या जानने की कोशिश करने के लिए किया जाता है।

इस में हमलावर ऐसा दिखावा करते हैं जिस पर आप आसानी से भरोसा कर लेते हैं। वो आपको ईमेल, टेक्स्ट मैसेज, या फोन कॉल कर सकते हैं जिसको देख कर आपको लगेगा की वो आपका कोई दोस्त, कोई कंपनी या कोई सरकारी एजेंसी से आया है।

अगर आप किसी उसे ईमेल, टेक्स्ट मैसेज में ऐड लिंक पर क्लिक करते हैं या कोई अटैचमेंट खोलते हैं, या फोन कॉल पर कोई जानकारी शेयर करते हैं, तो आप अपना पैसा, अपनी पहचान, अपना डेटा या कोई दूसरी जरुरी जानकारी खो सकते हैं, जिससे आपको भरी नुकसान हो सकता है।

फ़िशिंग अटैक के काम करने के तरीको को समझते है

फ़िशिंग अटैक सोशल इंजीनियरिंग का एक रूप है जो हमारी कमजोरियों का फायदा उठा के हमारी जरुरी जानकारी निकालते है और हमलावर को फायदा पहुंचाते हैं।

इन हमलों में आमतौर पर भरोसेमंद आर्गेनाइजेशन, जैसे कि बैंक, ऑनलाइन शॉपिंग साइट्स, या फिर साथ काम करने वालो के रूप में आपको बिना सोचे एक्शन लेने के लिए अर्जेंसी या डर का फायदा उठाते है।

फ़िशिंग अटैक कैसे काम करता हैं?

फ़िशिंग अटैक आमतौर पर हमलावर द्वारा एक मैसेज तैयार करने से शुरू होता हैं और उस मैसेज को देख कर ऐसा लगता है की वो किसी बड़ी आर्गेनाइजेशन से आया होगा।

ये मैसेज ईमेल, व्हाट्सप्प या SMS सहित कई अलग अलग तरीको से भेजे जाते है। हमलावर इस तरह के मैसेज को वैलिड दिखने के लिए आपकी पब्लिक जानकारी का इस्तेमाल कर सकते है, जिससे वो मैसेज देखने में पूरी तरह से वैलिड लगेगा।

मैसेज में अक्सर क्लिक करने के लिए कुछ ना कुछ जरूर होगा, जैसे किसी लिंक पर क्लिक करना या अटैचमेंट को खोलने के लिए कहा जाएगा। ये लिंक या अटैचमेंट आपको को एक फेक वेबसाइट पर ले जाएगा जिसको ओरिजिनल वेबसाइट जैसे ही दिखाई देगी।

फिर आपको कुछ डिटेल टाइप करने के लिए बोलै जाएगा, जैसे की लॉगिन क्रेडेंशियल या क्रेडिट कार्ड डिटेल, डिटेल एंटर करते ही आपकी जानकारी हमलावर तक पहुंच जाएगी।

कई बार इस तरह के मैसेज या ईमेल में मैलवेयर सॉफ्टवेयर भी अटैच होते है जो आपके सिस्टम में डाउनलोड होने के बाद खुद ही इनस्टॉल हो जाते है।

फिर आपके सिस्टम की जानकारी हमलावर को दे देते है। जिसके बाद हमलावर आपके सिस्टम को हैक कर के उसके साथ कुछ भी कर सकते है या आपकी कोई पर्सनल जानकारी भी चुरा सकता है।

इसका सबसे ज्यादा खतरा आपके बैंक अकाउंट और पर्सनल डाटा पर होता है।

फ़िशिंग अटैक में आपकी कमजोरियों का इस्तेमाल कैसे किया जाता है?

फ़िशिंग अटैक में विश्वास, उत्सुकता, डर और अर्जेंसी जैसी कमान मानवीय कमजोरियों का फायदा उठाया जाता हैं। हमलावर खुद को एक भरोसेमंद आर्गेनाइजेशन के रूप दिखता है जिससे आपको उस पर यकीं हो जाता है और हमलावर का काम आसान हो जाता है।

फ़िशिंग ईमेल में हमलावर लोगो, ब्रांडिंग और आपकी लोकल भाषा का इस्तेमाल कर सकता है जिससे ईमेल जेन्युइन लगता है और देखने से लगता है की किसी बड़ी आर्गेनाइजेशन की तरफ से आया है, इसी वजह से ये समझना मुश्किल हो जाता है की ये एक फेक ईमेल है।

उत्सुकता एक और कमजोरी है जिसका फायदा हमलावर उठाते हैं। फ़िशिंग ईमेल आपकी उत्सुकता को बढ़ाने के लिए एक्सक्लूसिव डील, फ्री गिफ्ट या अर्जेंट अपडेट जैसा ईमेल कर सकते है और आपको मलिसियस लिंक पर क्लिक करने या अटैचमेंट को डाउनलोड करने के लिए बोल सकते है।

डर और अर्जेंसी एक पावरफुल हथियार होते है जिनका इस्तेमाल हमलावर आपके साथ कर सकता है और इसके बाद आपको बिना सोचे समझे कदम उठाने के लिए मजबूर कर सकता है।

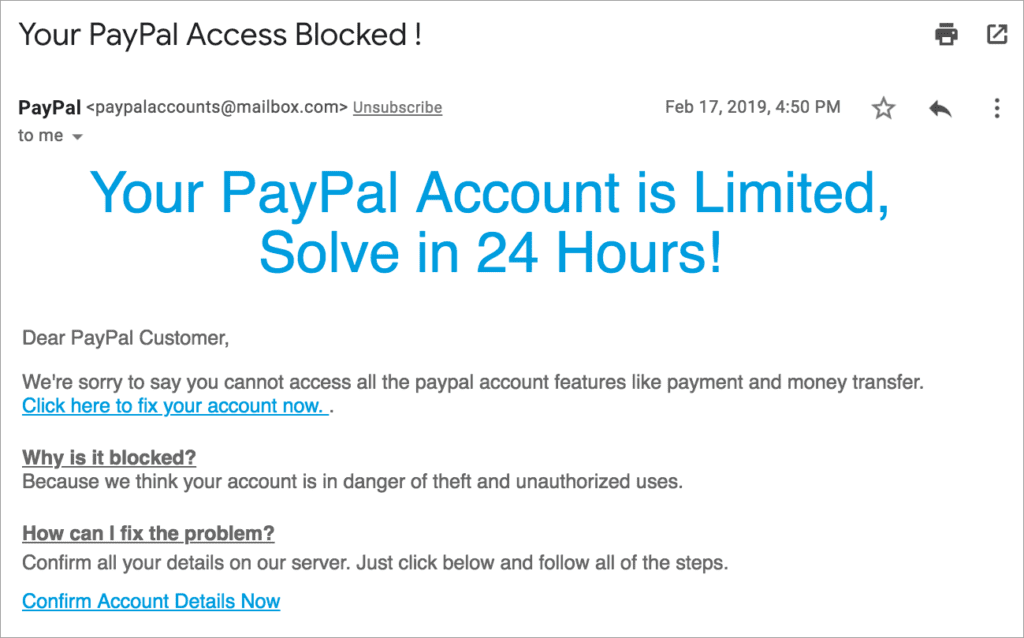

फ़िशिंग ईमेल में आपकी अर्जेंसी और घबराहट को टारगेट किया जाता है, इसके लिए आपका खाता ससपेंड होगया है, फाइनेंसियल पेनलटीएस लगाई या कानूनी कार्रवाई की जाएगी जैसे धमकी वाले ईमेल आपको भेजे जाते है और इन ईमेल को आप सच मान कर जो भी कुछ ईमेल में करने के लिए लिखा होता है आप वो सब कर देते है।

फिशिंग अटैक को कैसे पहचाने?

फिशिंग अटैक के उदाहरण:

फ़िशिंग अटैक आमतौर पर एक ईमेल से शुरू होता है। ईमेल में जो लिंक्स होती उसे देख जार यही लगता है की वो एक ओरिजिनल वेबसाइट से है, जैसे बैंकिंग वेबसाइट या ऑनलाइन स्टोर, इत्यादि:

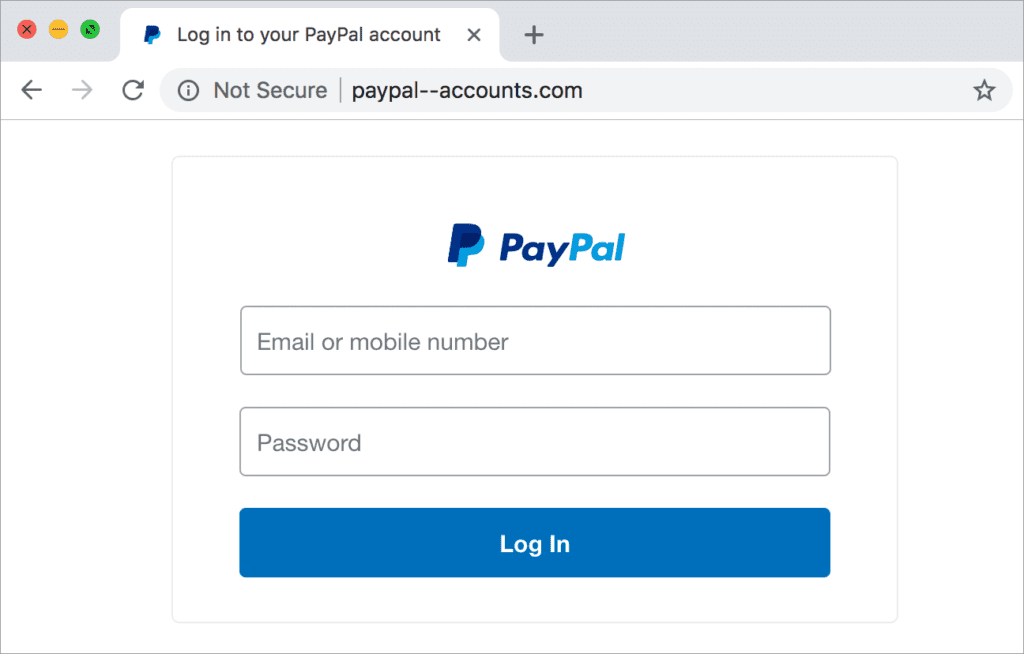

इस ईमेल का टारगेट यूजर के प्राइवेट डेटा को हासिल करना है, इसलिए ये या तो ईमेल प्राप्तकर्ता को पर्सनल जानकारी के साथ जवाब देने के लिए कहता है या ऐसी वेबसाइट के लिंक के साथ पर क्लिक करने को जो ध्यान से देखने पर ओरिजिनल साइट की तरह ही दिखती है:

अगर यूजर मान जाता है और साइट पर प्राइवेट डिटेल डालता है, तो वह डेटा फिर हमलावर के हाथ में होगा!

अगर यूजर लॉगिन डिटेल भरता है, तो वे असली PayPal वेबसाइट पर लॉगइन करने के लिए उन क्रीडेंशियल्स का इस्तेमाल कर सकते हैं, या अगर यूजर ने क्रेडिट कार्ड डिटेल दी है, तो वे कहीं भी खरीदारी करने के लिए क्रेडिट कार्ड का इस्तेमाल कर सकते हैं।

फ़िशिंग हमले के संकेत:

Suspicious email address

फ़िशिंग ईमेल अक्सर उन डोमेन से आते है जो वैलिड कंपनी से संबंधित नहीं होते हैं। वो एक तरह से नकली डोमेन होते है। जैसा की निचे के चित्र में दिखाया गया है।

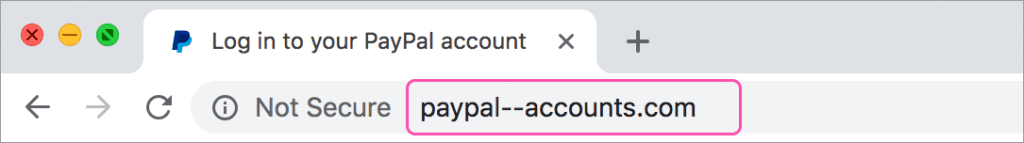

Suspicious URL

फ़िशिंग ईमेल में अक्सर ऐसी वेबसाइट के लिंक होते हैं जिसमें जो URL होता है वो देखने से वैलिड दिखता है लेकिन असल में हमलावर द्वारा कंट्रोल की जाने वाली वेबसाइट होती है।

अट्रैक्टिव URL बनाने के लिए हमलावर कई तरह की रणनीतियों का इस्तेमाल करता हैं, जैसे की:

- ओरिजिनल URL या कंपनी के नाम में स्पेलिंग गलत लिखते है। उदाहरण के लिए, “google.com” के बजाय “goggle.com” लिखेंगे।

- स्पेलिंग में दूसरे अल्फाबेट को जोड़ कर ओरिजिनल जैसा दिखने वाले करैक्टर का उपयोग करते है। उदाहरण के लिए, “wikipadia.org” versus “wikipedia.org“। इन दो डोमेन में ध्यान से देखे तो “e” और “a” का ही अंतर हैं।

- सब-डोमेन जो ओरिजिनल सब-डोमेन नाम की तरह दिखता हैं। उदाहरण के लिए, “accounts.paypal.com” के बजाय “paypal.accounts.com“। पहला डोमेन PayPal का खुद का है, लेकिन दूसरे डोमेन पर PayPal का कोई कंट्रोल नहीं है, क्यूंकि वो एक नकली डोमेन है।

- टॉप लेवल डोमेन (TLD) अलग हो सकता है। उदाहरण के लिए, “paypal.io” versus “paypal.com“। हालाँकि पॉपुलर कंपनियां अपने डोमेन को “.net”, “.com”, और “.org” जैसे सबसे नार्मल TLD के साथ खरीदने की कोशिश करती हैं ताकि कोई और उस डोमेन का इस्तेमाल ना कर सके, लेकिन इनके अलावा और भी काफी सरे TLD हैं।

अगर किसी हमलावर को अपने मालिसियस वेबपेज को होस्ट करने के लिए ओरिजिनल जैसा दिखाने वाली URL या डोमेन नहीं मिलता है, तब फिर वे HTML में URL को छिपाने कि कोशिश कर सकते हैं।

मान लीजिए की निचे PayPal की जो URL है दिखने में बिलकुल असली जैसी ही दिख रही है:

अपना पासवर्ड बदलने के लिए www.paypal.com पर जाएं।

अब लिंक पर क्लिक करने की कोशिश करें। ये लिंक आपको PayPal की ऑफिसियल वेबसाइट पर नहीं ले जाएगी, बल्कि कोई दूसरी ही वेबसाइट खुलेगी। ऐसा इसलिए है क्योंकि लिंक का टेक्स्ट और लिंक का डेस्टिनेशन एक नहीं है।

ये HTML कोड है जिसमे हमलावर ने बदलाव किया है:

अपना पासवर्ड बदलने के लिए <a href="http://malicious-link.com">www.paypal.com</a> पर जाएं।हमलावर ईमेल मैसेज या वेबपेज में इस तरह के लिंक को छिपा देता है। जब भी आप किसी संदिग्ध (suspicious) लिंक पर क्लिक करे, तो ब्राउज़र के एड्रेस बार में URL को जरूर चेक करले कि आप जिस पेज पे है क्या वो ओरिजिनल वेबसाइट ही है जिस पर आप जाना चाहते है या कोई उसकी कॉपी तो नहीं।

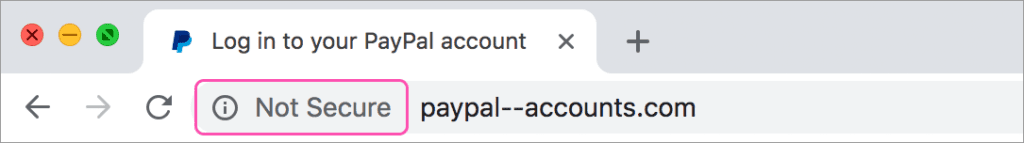

Non-secured HTTP connections

कोई भी वेबसाइट जो आपसे संवेदनशील (sensitive) जानकारी मांग रही है, उसे इंटरनेट पर डेटा को एन्क्रिप्ट करके भेजने के लिए HTTPS का उपयोग करना होगा। अगर वो वेबसाइट HTTP का इस्तेमाल करती है किसी भी तरह की जानकारी उस वेबसाइट पर शेयर न करे।

हालाँकि, रिपोर्ट के अनुसार, 2019 में सभी फ़िशिंग वेबसाइटों में से दो-तिहाई से ज्यादा ने HTTPS का इस्तेमाल किया करते है, इसलिए एक सिक्योर URL जरुरी नहीं की वे एक वैलिड URL भी हो।

संवेदनशील जानकारी के लिए रिक्यूएस्ट

फ़िशिंग ईमेल अक्सर आपसे पर्सनल जानकारी के साथ जवाब देने या वेबसाइट पर फ़ॉर्म भरने के लिए कहते है। अकाउंट बनाने के बाद जयादातर कंपनी आपकी पर्सनल जानकारी को वेरीफाई करने के लिए नहीं मांगती है।

अर्जेंसी और डराने वाली रणनीति

फ़िशिंग ईमेल हमारी सुरक्षा को कम करने के लिए साइकोलॉजिकल तरीको का इस्तेमाल करते हैं और हम परिणामों के बारे में सोचे बिना ही तुरंत रिएक्ट करते हैं। जैसे की, आपके अकाउंट हैक हो चूका है जल्दी अपने अकाउंट का पासवर्ड बदले। या फिर आपका अकाउंट वेरीफाई नहीं है 24 घंटो में अगर वेरीफाई नहीं किया तो अकाउंट ब्लॉक हो जाएगा।

अगर किसी भी बड़ी कंपनी से ऐसा कोई ईमेल या कॉल आता है तो तुरंत रियेक्ट करने के बजाए सबसे पहले उस कंपनी के कस्टमर केयर पर कॉल करके पता करे की उन्होंने वाकई में ऐसा कोई ईमेल भेजा है या नहीं। जो भी सचाई होगी वह से आपको पता चल जाएगी।

फिशिंग अटैक से कैसे बचे?

फ़िशिंग हमले से यूजर और कंपनियों दोनों के लिए बचना जरुरी है।

यूजर को इसके लिए जागरूक होना जरुरी है। नकली मैसेज या ईमेल में अक्सर कुछ गलतियाँ होती हैं जो इसकी असलियत को सामने लाती हैं। इनमें स्पेलिंग में गलतियाँ या डोमेन नामों में बदलाव हो सकते हैं, जैसा कि ऊपर के उदाहरण में बताया गया है। यूजर को भी सोचना चाहिए कि उन्हें ऐसा ईमेल या मैसेज क्यों आ रहे है।

फ़िशिंग हमलों को कम करने के लिए कई कदम उठाए जा सकते हैं, जैसे की:

- अनजान लिंक पर क्लिक न करें

आज कल ईमेल या मैसेज में लिंक होना आम बात होती है और जब अभी कोई ईमेल या मैसेज आता है तो उसमे अक्सर कोई ना कोई लिंक होती है।

किसी भी तरह की लिंक पर क्लिक ना करे भले ही आप ईमेल या मैसेज भेजने वाले को जानते हो। लिंक पर माउस को ले जाए और बिना क्लिक करे उसकी डिस्टिनेशन लिंक को देखे की क्या वो सही लिंक है या नहीं। कहने का मतलब है की माउस को लिंक पर होवर करे और ब्राउज़र के बॉटम में उस टेक्स्ट के जो लिंक है वो दिखाई देगी।

अगर मुमकिन हो तो उस कंपनी की रियल URL पर डायरेक्ट विजिट करके लॉगिन करे और फिर ही अपना काम करे।

- टू-फैक्टर ऑथेंटिकेशन (2FA)

टू-फैक्टर ऑथेंटिकेशन (2FA) का इस्तेमाल कर सकते है। अगर किसी को आपका लॉगिन ID और पासवर्ड पता भी चल जाए तब भी आपके मोबाइल या डिवाइस पर जो कोड आएगा उसके बिना कोई लॉगिन नहीं कर पाएगा।

टू-फैक्टर ऑथेंटिकेशन का इस्तेमाल करने से आपको हर बार एक नया कोड आएगा वो कोड जब तक आप नहीं डालेंगे सिस्टम लॉगिन नहीं करने देगा।

- एंटी-फ़िशिंग ऐड-ऑन

आजकल ज्यादातर ब्राउज़र आपको ऐसे ऐड-ऑन डाउनलोड करने देते हैं जो किसी मालिसियस वेबसाइट के बारे में बताता है या आपको फ़िशिंग साइटों के बारे में अलर्ट करता हैं। ये ज्यादातर पूरी तरह से फ्री होते हैं इसलिए आप इसे अपने डिवाइस में आसानी से इनस्टॉल कर सकते है।

- किसी भी असुरक्षित साइट को अपनी जानकारी न दें

अगर किसी वेबसाइट का URL “HTTPS” से शुरू नहीं होता है, या URL के आगे एक बंद ताले का आइकन नहीं दिखाई देता हैं, तो उस साइट से कोई भी फ़ाइलें डाउनलोड न करें और ना ही किसी तरह की कोई जानकारी शेयर करे।

बिना सिक्योरिटी सर्टिफिकेट वाली साइट हो सकता है फ़िशिंग अटैक न करे लेकिन उसे सुरक्षित भी नहीं कह सकते है। बाद में पछताने से बेहतर है उस साइट का इस्तेमाल ही ना किया जाए।

- URL और ईमेल ID की जाँच करे

जैसा की ऊपर बताया है की जब भी कोई ईमेल आता है तो उसकी ईमेल ID हमेशा चेक करो। अगर फेसबुक से ईमेल आया होगा तो आखिर में @facbook.com लिखा होगा, अगर गूगल से ईमेल आया है तो आखिर में @google.com, अगर Amazon से ईमेल आया है तो आखिर में @amazon.in या @amazon.com लिखा होगा।

अगर कोई ईमेल किसी कंपनी के नाम से आता है तो उसके आखिर में डोमेन नाम उस कंपनी का लिखा होता है। और लिंक पर क्लिक करने पर भी जिस URL पर रीडायरेक्ट होंगे वो URL भी उस कंपनी के नाम से ही होगी। ये जरूर चेक कर ले।

ये सारी जानकारी चेक करने के बाद ही उस साइट को अपनी मांगी गई जानकर दे।

- पासवर्ड को समय पर बदलना

अगर आपके पास किसी भी वेबसाइट पर ऑनलाइन अकाउंट हैं, तो आपको अपना पासवर्ड हर महीने या साल बदलते रहना चाहिए ताकि अगर हमलावर को आपका पासवर्ड पता भी हो तो वो उसका फायदा ना उठा सके।

हो सकता है कि आपकी जानकारी के बिना आपके अकाउंट से छेड़छाड़ की गई हो, इसलिए पासवर्ड बदलते रहने से सुरक्षित रखा जा सकता है।

- समय पर अपडेट करे

कई अपडेट मैसेज या नोटिफिकेशन हमारे पास आते है जो हमे पसंद नहीं होते है, इसलिए हम उन्हें बंद या पूरी तरह से अनदेखा कर देते है।

सिक्योरिटी पैच और अपडेट कई कारणो से जारी किए जाते हैं, आमतौर पर सिक्योरिटी की कमी का पता लगा के उसे तोड़ कर एडवांस्ड साइबर-हमले किये जाते है।

अगर आप अपने ब्राउज़र और अपने सिस्टम को अपडेट नहीं करते हैं, तो आपके सिस्टम या ब्राउज़र की कमियों फायदा उठा के फ़िशिंग या किसी भी तरह के दूसरे हमले हो सकते है।

जब भी कोई नया अपडेट आता है तो उसमे सिक्योरिटी ओर मजबूत कर दी जाती है और पहले कोई कमी रही होगी सिक्युरिटी में तो उसे हटा दिया जाता है।

- एंटीवायरस या फायरवॉल इनस्टॉल करें

एंटीवायरस और फ़ायरवॉल एक्सटर्नल हमलों को रोकने में मदद करते है, जो आपके कंप्यूटर और हमलावर के बीच एक ढाल के रूप में काम करते है।

डेस्कटॉप फ़ायरवॉल और नेटवर्क फ़ायरवॉल दोनों जब एक साथ इस्तेमाल करते है तो आपकी सुरक्षा ओर बढ़ जाती हैं और सिस्टम को हैक होने से बचा जाता है।

फिशिंग अटैक के प्रकार

फ़िशिंग हमले इंटरनेट के शुरुआती दिनों से ही होते रहे हैं। साइबर क्रिमिनलस ने पासवर्ड और क्रेडिट कार्ड की जानकारी चुराने के लिए अमेरिका ऑनलाइन (AOL) सर्विस का उपयोग करते हुए 1990 के दशक के मध्य में सबसे पहले फ़िशिंग हमलों की शुरुआत की थी।

जबकि नए हमले आज भी उस ही मॉडल का उपयोग कर रहे हैं, साइबर क्रिमिनलस ओर ज्यादा विकसित तरीको का इस्तेमाल कर रहे हैं। आइये जानते है की कितने प्रकार के फिशिंग अटैक होते है:

1. Email Phishing

इसे “धोखा फ़िशिंग” भी कहा जाता है, ईमेल फ़िशिंग सबसे ज्यादा पॉपुलर फ़िशिंग हमलो में से एक है। साइबर क्रिमिनलस एक ब्रांड नाम का इस्तेमाल करके यूजर को नकली ईमेल भेजते हैं, जिसमे यूजर को लुभाने वाले या डरने वाले ईमेल हो सकते है जिसकी वजह से यूजर ईमेल में दी हुई लिंक पर क्लिक कर देगा या फाइल डाउनलोड कर लेगा।

वो लिंक उसे को मालिसियस वेबसाइटों पर रीडायरेक्ट करती हैं जो या तो यूजर के डिवाइस से क्रीडेंशियल चुरा लेते हैं या मैलवेयर कोड को इंस्टॉल कर देते हैं। कई बार PDF फाइल डाउनलोड करने में भी मालिसियस कंटेंट PDF में स्टोर होते है जो यूजर के जरिए डॉक्यूमेंट को खोलने के बाद मैलवेयर इनस्टॉल करते है।

2. HTTPS Phishing

हाइपरटेक्स्ट ट्रांसफर प्रोटोकॉल सिक्योर (HTTPS) वाली लिंक को अक्सर सुरक्षित लिंक माना जाता है क्योंकि यह सुरक्षा बढ़ाने के लिए एन्क्रिप्शन का इस्तेमाल करता है। ज्यादातर वैलिड आर्गेनाइजेशन अब HTTP के बजाय HTTPS का इस्तेमाल करती हैं क्योंकि इससे वेबसाइट वैलिड हो जाती है। हालाँकि, साइबर क्रिमिनलस भी अब उन लिंक में HTTPS का इस्तेमाल कर रहे हैं जो वे फ़िशिंग ईमेल में डालते हैं। जिससे यूजर को लगे की वो एक वैलिड लिंक है।

3. Spear Phishing

स्पीयर फ़िशिंग, टारगेट तक पहुंचने के लिए ये ईमेल का इस्तेमाल करते है। साइबर क्रिमिनलस ओपन-सोर्स इंटेलिजेंस (OSINT) का उपयोग करके पब्लिश्ड या पब्लिक्ली अवेलेबल सोर्स से जानकारी इकट्ठा करना शुरू करते हैं जैसे की सोशल मीडिया या किसी कंपनी की वेबसाइट।

फिर वे उस आर्गेनाइजेशन के अंदर स्पेसिफिक व्यक्तियों को असल नाम, जो काम वो करते है, या ऑफिस टेलीफोन नंबरों का उपयोग करके टारगेट करते हैं ताकि प्राप्तकर्ता को ये लगे कि जो ईमेल उसे मिला है वो आर्गेनाइजेशन के अंदर से ही किसी ने उसे भेजा है। जिससे प्राप्तकर्ता (ईमेल प्राप्त करने वाला) लगेगा की आर्गेनाइजेशन के अंदर से ही रिक्यूएस्ट आई है, जिसकी वजह से वो व्यक्ति ईमेल में लिखे काम को करने के लिए तैयार हो जाता है।

4. Whaling/CEO fraud Phishing

ये दूसरे प्रकार की कॉर्पोरेट फ़िशिंग है जो OSINT का फायदा उठाती है, जिसे व्हेलिंग या CEO फ्रॉड भी कहा जाता है। हमलावर आर्गेनाइजेशन के CEO या किसी दूसरे सीनियर लीडरशिप मेंबर का नाम खोजने के लिए सोशल मीडिया या कॉर्पोरेट वेबसाइट का उपयोग करते हैं। फिर वे उस सीनियर अधिकारी के नाम वाला ईमेल एड्रेस बनाते हैं, जिसको देखने से यही लगता है की उस कंपनी के सीनियर अधिकारी ने ही ईमेल किया है।

ईमेल रिसीवर से पैसे ट्रांसफर करने के लिए कह सकता है या किसी डॉक्यूमेंट को शेयर करने की रिक्यूएस्ट कर सकता है या कंपनी से जुडी कोई सी जानकारी ईमेल के जरिये मांग सकता है।

5. Vishing Phishing

वॉयस फ़िशिंग, या “विशिंग” तब होता है जब कोई साइबर क्रिमिनल कॉल करता है और अर्जेंसी या एमर्जेन्सी वाले कॉल या लालच या कोई ऑफर देता है जिसको सुन कर टारगेट किया गया व्यक्ति हमलावर की बातो में आ जाता है और फिर वो सब करता है जो उसे करने के लिए कहा जाता है। ये कॉल आमतौर पर तनावपूर्ण समय के आसपास होती हैं।

उदाहरण के लिए, कई लोगो को कॉल आता है और बोला जाता है हम Amazon, Google, Facebook से बात कर रहे है और लकी ड्रा में आपका नाम आया या है हम आपको एक SMS करेंगे उसमे एक लिंक होगी जिससे अगर आप शॉपिंग कर्नेगे तो वो सामान आपको मुफ्त में दिया जाएगा। जिसकी वजह से वो व्यक्ति उस कॉल को सच मान लेता है और उस लिंक पर क्लिक करके शॉपिंग कर लेता है और फिर उसे ना ही वो सामन मिलता है और ना ही वो पैसे।

दूसरा उदाहरण है, कॉल आता है और बोला जाता है की हम RBI से बोल रहे है आपका टैक्स भरना बाकि है। अगर आपने टैक्स नहीं भरा तो जेल हो जाएगी। जिसके डर से काफी लोग बिना सोचे समझे की ये एक नकली काल है उस कॉल करने वाले की बात मन कर उसके भेजे हुए लिंक पे पैसे दे देते है।

6. Smishing Phishing

हमलावर अक्सर अलग अलग प्रकार की तकनीकों का इस्तेमाल करते रहते हैं। Smishing ऐसे टेक्स्ट भेजता है जो किसी भी व्यक्ति को वो काम करने पर मजबूर कर दे। ये विशिंग का विकसित रूप हैं जिसे मैसेज या SMS फिसिंग के नाम से भी जान ता है। अक्सर, टेक्स्ट मैसेज में एक लिंक शामिल होती है, जिस पर क्लिक करने पर, उपयोगकर्ता के डिवाइस पर मैलवेयर इंस्टॉल हो जाता है।

ये बिलकुल ईमेल फिशिंग की तरह ही काम करता है केवल अंतर इतना है की ये मोबाइल मैसेज भेज कर किया जाता है।

7. Angler Phishing

अब सोशल मीडिया भी फ़िशिंग हमलों के लिए एक ओर पॉपुलर स्थान/प्लेटफार्म बन गया है। विशिंग और स्मिशिंग दोनों के समान, एंगलर फ़िशिंग तब होता है जब कोई साइबर क्रिमिनल किसी सोशल मीडिया एप्लिकेशन/वेबसाइट पर किसी को कोई एक्शन (जैसे की लिंक पर क्लिक या फाइल डाउनलोड करना) करने के लिए ललचाने वाले नोटिफिकेशन या डायरेक्ट मैसेज करता है।

जिससे यूजर झांसे में आकर उस लिंक पर क्लिक या फाइल को डाउनलोड कर लेता है और फिर उसके फ़ोन या सिस्टम मालिसियस कोड इंजेक्ट हो जाता है।

8. Pharming Phishing

फार्मिंग एक तकनीकी फिशिंग हमला है और अक्सर इसका पता लगाना कठिन होता है। इसमें हमलावर डोमेन नाम सर्वर (DNS) को हाईजैक कर लेते हैं। सर्वर DNS के जरिए URL को नार्मल भाषा से IP एड्रेस में ट्रांसलेट करता है और IP एड्रेस से नार्मल भाषा में। फिर, जब कोई यूजर वेबसाइट के एड्रेस को टाइप करता है, तो DNS सर्वर यूजर को एक मालिसियस वेबसाइट के IP एड्रेस पर रीडायरेक्ट कर देता है जो असली वेबसाइट जैसी ही दिखती है।

फिर उस वेबसाइट पर किया जाने वाला सारा ट्रांसक्शन और एक्टिविटी हैकर के कंट्रोल में होती है।

9. Pop-up Phishing

ज्यादातर लोग पॉप-अप ब्लॉकर का इस्तेमाल करते हैं, फिर भी पॉप-अप फ़िशिंग एक जोखिम बना हुआ है। अटैकर छोटे नोटिफिकेशन बॉक्स में मालिसियस कोड डाल देते हैं, जिन्हें पॉप-अप कहा जाता है, जो तब दिखाई देते हैं जब लोग उस वेबसाइटों पर जाते हैं।

पॉप-अप फ़िशिंग का नया वर्जन वेब ब्राउज़र की “Notification” फीचर का इस्तेमाल करता है। उदाहरण के लिए, जब कोई व्यक्ति किसी वेबसाइट पर जाता है, तो ब्राउज़र उस व्यक्ति को “www.thisisabadlifechoice.com नोटिफिकेशन दिखाना चाहती है” के साथ संकेत देता है। जब यूजर “Allow” पर क्लिक करता है, तो पॉप-अप मालिसियस कोड उसके सिस्टम में इनस्टॉल हो जाता है।

10. Clone Phishing

एक ओर टारगेट ईमेल फ़िशिंग हमला, इसमें हमलावर ज्यादातर उन बिज़नस एप्लीकेशन को ढूंढते हैं जिन पर लोग अपनी डेली एक्टिविटी के रूप में लिंक पर क्लिक करते है।

हमलावर अक्सर यह देखने के लिए रिसर्च करते रहते है कि आर्गेनाइजेशन आमतौर पर किस प्रकार की सर्विसेस का उपयोग करती है और फिर टारगेट को ईमेल भेजते है जिससे देख कर यही लगता है की वो ईमेल इन सर्विसेस से ही आए है।

उदाहरण के लिए, कई आर्गेनाइजेशन इलेक्ट्रॉनिक कॉन्ट्रैक्ट का इस्तेमाल करने के लिया ऑनलाइन डॉक्यूमेंट साइन करके भेजती और प्राप्त करती हैं, इसलिए हमलावर इसकी नकली ईमेल बना सकते हैं। जिसमे ज्यादतर इसी तरह की लिंक्स कस इस्तेमाल किया जाता है।

11. Evil Twin Phishing

Evil Twin फ़िशिंग हमला एक नकली WIFI हॉटस्पॉट का उपयोग करता है, जो अक्सर देखने वाले को वैलिड ही दिखता है, जो डाटा ट्रांसफर के दौरान उस डेटा को रोक सकता है। अगर कोई नकली हॉटस्पॉट का उपयोग करता है, तो हैकर/हमलावर छिपकर कम्युनिकेशन को पढ़ सकता है। ये हैकर को लॉगिन क्रीडेंशियल या कनेक्शन में ट्रांसफर होने वाली संवेदनशील जानकारी को कलेक्ट करने देता है।

अगर संक्षेप में कहु तो उस नकिल WIFI कनेक्शन से जो एक्टिविटी या डाटा ट्रांसफर आप करेंगे वो हमलावर को पता चल जाएगा।

12. Watering Hole Phishing

एक ओर मुश्किल फ़िशिंग हमला, वाटरिंग होल फ़िशिंग में हैकर उन वेबसाइटों की रिसर्च करते हैं, जिन पर कंपनी के कर्मचारी अक्सर जाते हैं, फिर IP एड्रेस को इन्फेक्ट कर देते है मालिसियस कोड या डाउनलोड से। ये वो वेबसाइट हो सकती हैं जो इंडस्ट्री न्यूज़ देती है या थर्ड पार्टी वेंडर की वेबसाइट। जब यूजर वेबसाइट पर जाते हैं, तो वे मालिसियस कोड डाउनलोड कर लेते हैं।

अंत में केवल इतना ही कहूंगा की एंटीवायरस और अपने सिस्टम की फिरवाल हमेसा एक्टिवेट करके रखे। हमेशा जब भी कोई ईमेल आए तो उसका डोमेन चेक करे और URL भी एक बार जरूर चेक करे।

अगर ये जानकारी आपको अच्छी लगी हो तो इस आर्टिकल को अपने दोस्तों, परिवार जनो और सोशल मीडिया पर जरूर शेयर करे।

मेरा नाम धर्मेंद्र मीणा है, मुझे तकनीक (कंप्यूटर, लैपटॉप, स्मार्टफोन्स, सॉफ्टवेयर, इंटरनेट, इत्यादि) से सम्बन्धी नया सीखा अच्छा लगता है। जो भी में सीखता हु वो मुझे दुसरो के साथ शेयर करना अच्छा लगता है। इस ब्लॉग को शुरू करने का मेरा मकसद जानकारी को ज्यादा से ज्यादा लोगो तक हिंदी में पहुंचना है।

Add your first comment to this post